DNS流量是什麼:解析網際網路世界的導航引擎與資安基石

最近,我的朋友小明遇到了一個讓他抓狂的問題。他家的網路明明是光纖,速度理論上應該飛快,但瀏覽網頁時卻老是感覺卡卡的,點擊連結後總是要轉個好幾秒鐘才出現內容。他找了電信業者,業者說線路沒問題;也檢查了自家Wi-Fi,訊號也滿格。最後,一個網路技術的朋友幫他檢查了一下,發現問題竟然出在看似不起眼的「DNS流量」上。這讓小明一頭霧水,心想:「DNS流量是什麼鬼東西?它跟我的網速有什麼關係?」

其實,小明遇到的問題,正是我們許多人可能忽略的網路底層運作機制——DNS流量所造成的。要快速且精確地回答這個問題:DNS流量,簡單來說,就是當您的裝置嘗試解析網域名稱(例如www.google.com)為其對應的IP位址(例如142.250.199.196)時,在網路上傳輸的所有資料封包。這些流量是網際網路正常運作的基石,它讓您能夠使用易於記憶的網址來存取網站和其他網路服務,而非複雜的數字IP位址。少了它,您將無法在網路上暢行無阻,因為您的電腦根本不知道要去哪裡找那些網站。

Table of Contents

揭開DNS流量的神秘面紗:網際網路的無聲導航

網際網路,對我們來說,就像是一座巨大的城市。當您想去某個地方,比如「台北101」,您不會去記它的經緯度,而是直接說出它的名字。在網路世界裡,「台北101」就是一個網域名稱,而它的「經緯度」就是IP位址。把這個名字轉換成位址的服務,就是網域名稱系統(Domain Name System,簡稱DNS)。而當您的電腦向DNS伺服器發出查詢、或是DNS伺服器之間相互溝通時,所有這些網路通訊的數據,統統都屬於DNS流量。

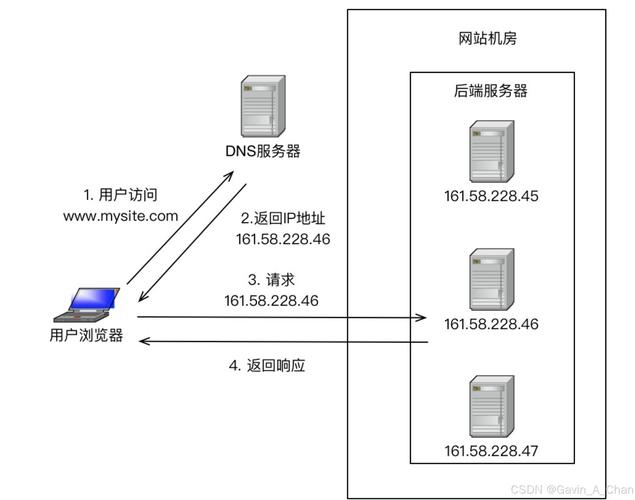

想像一下,您在瀏覽器輸入「www.facebook.com」,按下Enter的那一刻,其實一系列複雜的DNS流量交換就開始了。您的電腦首先會問您設定的本地DNS伺服器:「Facebook的IP位址是什麼?」如果本地伺服器不知道,它就會層層遞進地去問更高級的DNS伺服器,直到找到答案為止。這個來回的查詢與回應,就是DNS流量的核心。它們通常透過UDP協定在端口53進行傳輸,但偶爾也會使用TCP協定(例如在區域傳輸或DNSSEC時)。

DNS查詢與回應的精細運作機制

要更深入了解DNS流量,我們得探究它背後那套精密的查詢與回應機制。這可不是簡單的一問一答,而是多個角色協同作業的結果:

- DNS解析器(DNS Resolver):通常是您網路設定中的DNS伺服器,可以是您的ISP(網路服務供應商)提供的,或是您自己設定的公共DNS(如Google DNS、Cloudflare DNS)。這是您電腦發出DNS查詢的第一站。

- 根網域名稱伺服器(Root Name Servers):全球只有13組邏輯上的根伺服器,它們是DNS層次結構的頂端,負責引導查詢到正確的頂級網域(TLD)伺服器。

- 頂級網域名稱伺服器(TLD Name Servers):負責管理像.com、.org、.tw等頂級網域的資訊。例如,當查詢「.com」的網域時,根伺服器就會引導到對應的.com TLD伺服器。

- 權威網域名稱伺服器(Authoritative Name Servers):這是最終知道特定網域名稱(例如facebook.com)對應IP位址的伺服器。每個網站或服務的DNS記錄都存儲在它們的權威伺服器上。

整個過程就像一個層層引導的尋寶遊戲:

- 您的電腦向DNS解析器發出查詢:「www.facebook.com的IP是什麼?」

- 如果解析器沒有快取,它會向根伺服器查詢。根伺服器回應:「我不知道www.facebook.com,但你去問.com的TLD伺服器吧!」

- 解析器轉向.com TLD伺服器查詢。TLD伺服器回應:「我不知道www.facebook.com,但你去問facebook.com的權威伺服器吧!」

- 解析器最終向facebook.com的權威伺服器查詢。權威伺服器終於給出了正確的IP位址。

- 解析器將這個IP位址返回給您的電腦,同時也會將結果快取起來,以便下次有人查詢時能更快回應。

所有這些查詢、回應、導向的數據交換,加起來就是我們所說的DNS流量。這足以看出,DNS流量雖然佔整個網路流量的比例不高,但其重要性卻是舉足輕重的,沒有它,您的網路體驗將寸步難行。

DNS流量的多元面貌:不只是A記錄

在DNS流量中,最常見的查詢類型是「A記錄」(Address Record),也就是將網域名稱解析為IPv4位址。但DNS流量的內涵遠不止於此,還有許多不同類型的DNS記錄,它們共同構成了網際網路的骨架:

- A記錄 (IPv4 Address Record):將網域名稱解析為IPv4位址。

- AAAA記錄 (IPv6 Address Record):將網域名稱解析為IPv6位址。

- CNAME記錄 (Canonical Name Record):別名記錄,將一個網域名稱指向另一個網域名稱。例如,www.example.com可能是一個CNAME記錄,指向web.example.com。

- MX記錄 (Mail Exchange Record):指定負責接收電子郵件的郵件伺服器。

- TXT記錄 (Text Record):通用文本記錄,可用於各種目的,例如SPF(寄件者策略框架)和DKIM(網域金鑰識別郵件)用於電子郵件驗證,或用於網站所有權驗證。

- PTR記錄 (Pointer Record):反向解析記錄,將IP位址解析為網域名稱(主要用於垃圾郵件過濾和日誌記錄)。

- SRV記錄 (Service Record):指定特定服務(如VoIP、IM)的主機名和端口。

- NS記錄 (Name Server Record):指定負責某個網域的權威DNS伺服器。

- SOA記錄 (Start of Authority Record):提供有關網域和其DNS區域的權威資訊,如主要名稱伺服器、管理員電子郵件、序列號等。

每一次這些記錄的查詢和回應,都會產生對應的DNS流量。了解這些記錄類型,有助於我們更全面地理解DNS流量在網路中的多樣化角色。

DNS流量在網路效能與資安中的關鍵地位

我的個人經驗是,許多人只關心網路「速度快不快」,卻鮮少有人會去深究這速度背後「為什麼快」或「為什麼慢」。而DNS流量,正是影響網路效能與資安的隱形關鍵。

網路效能的幕後推手

回想小明遇到的問題,網速慢的根源很可能就是DNS解析效率不高。如果您的DNS解析器響應緩慢,或者需要經歷漫長的迭代查詢過程才能找到IP,那麼即使您的頻寬再高,開啟網頁的速度也會大打折扣。每一次點擊、每一次刷新,都可能觸發一次DNS查詢,累積下來對使用者體驗的影響是巨大的。

「根據Akamai的研究,快速且可靠的DNS服務對於網站性能至關重要。僅僅幾十毫秒的DNS延遲,就可能導致頁面載入時間顯著增加,進而影響使用者滿意度甚至銷售轉化率。」

這段話清楚點出了DNS對網頁載入速度的直接影響。CDN(內容傳遞網路)的運作也高度依賴DNS流量。CDN會根據使用者的地理位置,透過DNS將其導向最近的伺服器來提供內容,這一切都是在DNS解析階段完成的。如果DNS解析出錯或延遲,CDN的優勢就無法體現。

資安防線的隱形戰場

而DNS流量在網路安全領域的重要性,更是常常被低估。它不僅是網路通訊的起點,也常被惡意行為者利用作為攻擊的媒介或隱匿行蹤的通道。我的觀點是,任何網路安全策略,如果沒有考慮到DNS層級的保護,那絕對是不完整的。

惡意攻擊者如何利用DNS流量?

駭客可以透過各種方式,利用DNS流量來達成他們的惡意目的:

- DNS快取投毒/欺騙(DNS Cache Poisoning/Spoofing):攻擊者向DNS伺服器注入惡意或錯誤的DNS記錄,讓合法的網域名稱被解析到惡意的IP位址。這就像是改寫了網路的電話簿,讓使用者「撥錯號碼」連到惡意網站,進行釣魚或散播惡意軟體。

- DNS放大攻擊(DNS Amplification Attacks):這是一種DDoS攻擊手法。攻擊者利用開放的DNS解析器,向它們發送偽造來源IP的短小查詢請求,但要求它們返回極大的回應。這些巨大的回應會被發送到偽造的受害者IP,淹沒受害者的網路。

- DNS隧道(DNS Tunneling):這是一種巧妙的數據滲透或命令與控制(C2)通訊方式。惡意軟體將數據編碼到DNS查詢中,透過DNS流量將數據傳輸到外部的惡意DNS伺服器,或接收來自惡意伺服器的指令。由於許多防火牆對DNS流量的檢查不夠嚴格,這種方式往往能繞過安全檢測。

- NXDOMAIN攻擊:這類攻擊旨在淹沒受害者的DNS伺服器,透過發送大量查詢不存在的網域名稱(Non-Existent Domain),耗盡伺服器資源,導致合法查詢無法處理。

- 域生成演算法(DGA)惡意軟體:某些惡意軟體會動態生成大量網域名稱,嘗試連接這些域名來尋找其命令與控制伺服器。這會在DNS流量中產生大量無效或異常的查詢模式。

監控DNS流量作為資安防禦

正因為DNS流量可能被濫用,對其進行監控和分析就顯得至關重要。我的經驗告訴我,許多資安事件的早期跡象,都可以在DNS流量中找到。透過監控DNS流量,您可以:

- 識別惡意網站連接:如果您的內部裝置嘗試解析已知惡意或釣魚網站的域名,DNS監控系統可以立即發出警報,甚至在連接建立前就加以阻斷。

- 檢測數據滲透和C2通道:異常的DNS查詢模式,例如頻繁查詢罕見或極長的域名,可能是DNS隧道活動的指示器。

- 發現惡意軟體感染:已感染惡意軟體的裝置可能會嘗試聯繫特定的惡意C2伺服器,這些行為會在DNS查詢中留下痕跡。

- 防禦DDoS攻擊:監控異常大量的DNS查詢或回應,有助於及早發現並緩解DNS放大攻擊。

- 執行內容過濾和策略:企業可以透過DNS過濾服務,阻止使用者訪問不適當或惡意的網站,這也是基於DNS流量控制的應用。

為了有效地監控DNS流量,您需要部署專業的工具或服務。例如,許多企業會使用專門的DNS防火牆、資安資訊與事件管理(SIEM)系統整合DNS日誌,或使用網路流量分析工具來檢查進出的DNS封包。

保護與優化您的DNS流量

既然DNS流量如此重要,那麼我們該如何保護並優化它呢?這對於個人用戶和企業來說,都有實際的操作建議。

個人用戶的DNS流量保護與優化

對於普通用戶來說,雖然不能像企業那樣部署複雜的監控系統,但仍有一些簡單有效的方法:

- 選擇可靠的公共DNS服務:

不再使用ISP預設的DNS,改用全球知名的公共DNS服務,如Google Public DNS (8.8.8.8, 8.8.4.4) 或 Cloudflare DNS (1.1.1.1, 1.0.0.1)。它們通常擁有更快的解析速度、更高的穩定性,並且有些會提供惡意網站過濾功能。

我的評論: 我個人習慣使用Cloudflare的1.1.1.1,不僅因為它宣稱的隱私保護承諾(不會記錄個人可識別的IP地址),也因為它在全球部署的伺服器網路,通常能提供非常快速的解析響應。這對於日常網頁瀏覽的流暢度有明顯的提升。

- 啟用DNS over HTTPS (DoH) 或 DNS over TLS (DoT):

這些是加密DNS查詢的新技術,它們將DNS查詢和回應封裝在HTTPS或TLS協定中。這樣可以有效防止第三方(例如您的ISP或中間人)監聽您的DNS查詢,從而保護您的瀏覽隱私,並防止DNS劫持或竄改。許多現代瀏覽器(如Chrome、Firefox)和作業系統都已支援DoH/DoT設定。開啟這些功能,能大幅提升您DNS流量的安全性與隱私性。

- 警惕網路釣魚和惡意連結:

這雖然不是直接針對DNS流量的技術保護,但卻是最基本的防線。許多惡意網站是透過DNS欺騙或惡意鏈接來引導您訪問的。因此,始終檢查網址的真實性,不隨意點擊不明郵件或訊息中的連結,是避免被惡意DNS流量導向的關鍵。

- 定期更新您的作業系統和瀏覽器:

軟體更新通常包含安全補丁,能修復可能被利用的漏洞,從而降低DNS相關攻擊的風險。

企業組織的DNS流量管理與安全實踐

對於企業來說,DNS流量的管理和安全更為複雜,也更為關鍵。

- 部署企業級DNS解析器:

企業應部署自己的內部DNS伺服器(例如基於BIND或Windows DNS服務),或使用專為企業設計的DNS服務。這些服務通常提供更精細的控制、日誌記錄、安全性功能(如DNSSEC驗證)、以及與內部網路結構的整合(如Active Directory)。

- 實施DNSSEC:

DNSSEC(Domain Name System Security Extensions)是一種DNS安全擴展,透過數位簽章來驗證DNS數據的真實性和完整性,有效防止DNS快取投毒和數據篡改。企業應在自己的權威伺服器上部署DNSSEC,並配置內部解析器進行DNSSEC驗證。

我的觀察: 儘管DNSSEC的重要性不言而喻,但其部署和管理確實存在一定的複雜性。我看到許多中小型企業在引入這項技術時會遇到困難。然而,對於承載關鍵業務或敏感數據的企業來說,DNSSEC是提升基礎設施安全性的必要投資。

- DNS流量監控與分析:

使用專門的DNS流量監控工具或SIEM系統,收集、分析DNS查詢日誌。這些工具可以幫助識別異常的查詢模式(如高頻率、異常域名長度、查詢不存在的域名等),檢測潛在的惡意活動,例如DNS隧道、DGA惡意軟體活動或DDoS攻擊前兆。

- 部署DNS防火牆/過濾服務:

這些服務(如Cisco Umbrella, Cloudflare Gateway)可以根據預設的威脅情報庫,阻止對已知惡意域名、釣魚網站或C2伺服器的DNS解析請求。這是在網路層次進行的第一道防線,即使使用者點擊了惡意連結,DNS層次也能在連接建立前就將其阻斷。

- 分區DNS(Split-Horizon DNS):

對於內部和外部使用者提供不同的DNS視圖。例如,內部使用者解析某些內部服務時直接指向內部IP,而外部使用者則無法解析或指向公共IP。這有助於提高內部網路的安全性,防止內部結構洩露。

- 定期審計和備份DNS配置:

確保DNS記錄的正確性和安全性,並為所有重要的DNS區域進行定期備份,以應對潛在的數據丟失或惡意篡改。

常見相關問題與解答

DNS流量跟網路速度有什麼關係?

DNS流量與網路速度有著密切的間接關係。雖然DNS流量本身所佔的頻寬非常小,幾乎可以忽略不計,但DNS解析的速度卻直接影響您訪問網站和其他網路服務的「感知速度」。

想像一下,您要打電話給某人,首先需要從電話簿裡找到對方的號碼。如果您的電話簿很舊,或者查找的過程很慢,那麼即使您拿到號碼後撥打電話的速度再快,整個通話建立的時間也會被延遲。

同理,每次您在瀏覽器中輸入網址,或者應用程式需要連接到某個服務時,您的設備都需要進行DNS查詢,將域名解析成IP地址。如果這個解析過程耗時很長(比如DNS伺服器響應慢,或者需要進行多次迭代查詢),那麼在解析完成之前,瀏覽器或應用程式就無法開始下載內容或建立連接。即使您的網路頻寬很大,您也會感覺網路「卡頓」或「慢」。因此,選擇一個響應迅速、穩定可靠的DNS解析器,對於提升您的整體網路體驗至關重要。

為什麼我需要監控DNS流量?

監控DNS流量對於個人用戶可能不是必需,但對於企業和組織來說,是提升網路安全和運營效率的關鍵一環。

從資安角度來看,DNS流量是許多惡意活動的「第一接觸點」或「隱藏通道」。例如,惡意軟體通常會透過DNS查詢來尋找其命令與控制(C2)伺服器,或利用DNS隧道進行數據滲透。監控DNS流量可以幫助您:

- 提早發現異常的網路活動,如大量查詢不存在的域名(DGA活動)、查詢頻率異常高等。

- 識別員工電腦是否嘗試連接到已知惡意或釣魚網站,從而及時阻斷潛在威脅。

- 追蹤惡意軟體的感染源和傳播路徑。

- 分析DDoS攻擊(如DNS放大攻擊)的來源和模式。

從運營角度來看,監控DNS流量可以幫助您:

- 了解內部網路的使用模式和流量趨勢。

- 診斷網路連接問題,例如哪些應用程式或服務的DNS解析存在延遲。

- 優化DNS快取策略,提升解析效率。

簡而言之,DNS流量監控就像是為您的網路裝上了「眼睛」和「耳朵」,讓您能夠看清網路世界的「底層對話」,從而更有效地保護和管理您的網路資產。

DNS快取是什麼?它如何影響DNS流量?

DNS快取(DNS Cache)是一種臨時存儲DNS查詢結果的機制,它對於優化DNS流量和提升網路效能至關重要。

當您的設備(如電腦、手機)或DNS解析器首次查詢一個網域名稱的IP位址時,它會將這個查詢結果(即域名與IP的對應關係)在本地儲存一段時間,這段時間稱為「生存時間」(Time-to-Live, TTL)。這個儲存的副本就是DNS快取。

DNS快取對DNS流量的影響主要體現在:

- 減少DNS流量:下次當您或網路中的其他設備再次查詢同一個網域名稱時,如果快取仍然有效(未過期),設備或解析器可以直接從本地快取中獲取IP位址,而無需再次向外部DNS伺服器發送查詢請求。這就直接減少了網路上的DNS流量。

- 加快解析速度:由於無需進行外部查詢,直接從本地快取獲取結果的速度比完整的DNS解析過程快得多,從而顯著提升了網頁載入和應用程式響應的速度。

- 減輕DNS伺服器負擔:減少了對上級DNS伺服器(特別是根伺服器和TLD伺服器)的查詢壓力。

然而,DNS快取也存在潛在問題。如果DNS記錄在權威伺服器上更新了,但本地快取仍保留著舊的記錄(尤其是在TTL設置過長的情況下),就可能導致您訪問到舊的IP位址或服務。這也是為什麼有時候在網站遷移後,需要等待一段時間才能完全生效的原因。清除本地DNS快取(例如在命令提示字元中執行ipconfig /flushdns),是解決這類問題的常見方法。

DNSSEC跟DoH/DoT對DNS流量有什麼影響?

DNSSEC和DoH/DoT都是為了增強DNS安全性和隱私性而設計的技術,但它們的目標和對DNS流量的影響方式有所不同。

DNSSEC(Domain Name System Security Extensions)

DNSSEC的目標是保護DNS數據的完整性和真實性。它透過使用數字簽章來驗證DNS響應,確保您收到的IP位址確實是由該域名的權威伺服器發出的,且在傳輸過程中未被篡改。

對DNS流量的影響:

- 增加DNS流量體積:由於DNSSEC響應中包含了數位簽章和相關的驗證數據(如DNSKEY、RRSIG記錄),這些數據會比普通的DNS響應大得多。這意味著,當您進行DNSSEC驗證的查詢時,會產生更多的DNS流量數據。這也是DNSSEC部署初期需要考量的一個因素。

- 通常使用TCP 53端口:大型的DNSSEC響應可能會超出UDP封包的限制,這時DNS伺服器會指示客戶端改用TCP協定在端口53上重新發送查詢。這會增加一些建立TCP連接的額外開銷。

- 提升數據可信度:雖然流量體積增大,但換來的是更可靠、更不容易被欺騙的DNS解析結果,有效防範DNS快取投毒和數據篡改。

DoH(DNS over HTTPS)和 DoT(DNS over TLS)

DoH和DoT的目標是保護DNS查詢的隱私性,防止第三方監聽或篡改您的DNS請求。它們將DNS查詢封裝在加密的HTTPS或TLS連接中。

對DNS流量的影響:

- 改變傳輸協定和端口:傳統DNS使用UDP 53端口。DoH將DNS查詢包裝在HTTPS中,通常使用TCP 443端口(與網頁瀏覽相同)。DoT將DNS查詢包裝在TLS中,通常使用TCP 853端口。這種改變對於網路流量監控和防火牆配置有重要影響。

- 加密DNS流量:這是最核心的影響。所有DNS查詢和回應都是加密的,第三方無法直接查看您的域名解析活動。這大大增強了個人隱私和防止DNS審查的能力。

- 可能增加延遲:由於需要建立TLS/SSL連接和進行加密/解密操作,相比傳統UDP DNS,DoH/DoT可能會引入輕微的額外延遲。然而,在許多情況下,這種延遲可以被HTTP/2或TLS 1.3的性能優化所抵消,並且其帶來的隱私優勢通常遠大於這點延遲。

- 提高對傳統DNS流量監控的挑戰:對於依賴分析原始DNS流量(UDP 53)來發現威脅的資安工具來說,加密的DoH/DoT流量會使其難以「看清」內部細節,這對企業資安監控帶來了新的挑戰。

總結來說,DNSSEC是關於「數據的完整性」,而DoH/DoT是關於「通訊的隱私性」。它們各自從不同角度增強了DNS的安全性,但也都對DNS流量的特性產生了結構性的影響。

駭客如何利用DNS流量進行攻擊?

駭客利用DNS流量進行攻擊的方式多種多樣,以下列舉幾種常見且具備高度破壞性的手法:

1. DNS快取投毒(DNS Cache Poisoning)

這是最經典且危險的攻擊之一。駭客會嘗試向DNS伺服器注入虛假或惡意的DNS記錄。當DNS伺服器被「投毒」後,它會將合法的網域名稱解析到駭客控制的惡意IP位址。

攻擊流程: 駭客通常會利用DNS伺服器的漏洞、配置錯誤,或透過猜測DNS事務ID(Transaction ID)等方式,在合法的DNS回應到達之前,搶先向DNS伺服器發送一個偽造的DNS回應。這個偽造回應中包含了惡意網站的IP位址。一旦DNS伺服器接受並快取了這個偽造記錄,所有查詢該域名的用戶都會被導向惡意網站,例如仿冒的銀行網站進行釣魚,或下載惡意軟體。

利用DNS流量: 攻擊者透過發送精心構造的DNS回應封包來進行投毒。受害者的DNS流量會被重定向到錯誤的目的地。

2. DNS放大/反射式DDoS攻擊(DNS Amplification/Reflection DDoS Attack)

這是一種常見的阻斷服務攻擊(DDoS)類型,駭客利用開放的DNS解析器來放大攻擊流量,並反射到受害者。

攻擊流程: 駭客會發送大量短小的DNS查詢請求到許多開放的DNS解析器。這些查詢請求的來源IP地址會被偽造成受害者的IP地址。駭客會選擇那些能夠產生非常大回應的查詢類型(例如ANY查詢,要求返回所有記錄)。當這些開放的DNS解析器收到偽造的查詢後,它們會將巨大的回應發送到受害者的IP地址,從而淹沒受害者的網路帶寬,導致服務中斷。

利用DNS流量: 攻擊者偽造DNS查詢流量,並利用大量DNS伺服器產生的響應流量來對受害者進行洪水攻擊。這種攻擊的「放大」效果極強,一個小小的查詢可以導致數十倍甚至數百倍的響應流量。

3. DNS隧道(DNS Tunneling)

這是一種比較隱蔽的數據滲透或命令與控制(C2)通道建立方式,惡意軟體利用DNS查詢和回應來傳輸數據。

攻擊流程: 惡意軟體會在受感染的系統上執行,並將需要傳輸的數據編碼到DNS查詢的子域名中(例如,將「sensitive_data」編碼為「sensitive_data.malicious-c2.com」)。這些查詢會發送到駭客控制的惡意DNS伺服器。惡意伺服器收到查詢後,會解析子域名中的數據,並將命令或回覆數據編碼到DNS回應(如TXT記錄)中傳回受感染的系統。

利用DNS流量: 由於許多防火牆和IDS/IPS系統對DNS流量的檢查較為寬鬆(認為它是合法流量),DNS隧道可以繞過傳統的網路邊界安全防禦,實現數據滲透(data exfiltration)或遠程控制。這種攻擊方式利用了DNS流量的「合法性」來隱藏惡意通訊。

4. 域名生成演算法(DGA, Domain Generation Algorithm)惡意軟體

一些惡意軟體,特別是殭屍網路的客戶端,會使用DGA來動態生成大量隨機的網域名稱,嘗試連接這些域名來尋找其命令與控制(C2)伺服器。

攻擊流程: 惡意軟體會根據預設的演算法和種子(例如當天的日期)生成數百甚至數千個看似隨機的域名,然後嘗試對這些域名進行DNS查詢。其中只有一小部分(或只有一個)域名是駭客真正註冊並用於C2的,其他大部分都是不存在的。

利用DNS流量: 這種攻擊會在網路的DNS流量中產生大量查詢不存在域名(NXDOMAIN)的請求。監控和分析這些異常的NXDOMAIN查詢模式,是企業安全團隊檢測DGA惡意軟體感染的重要方法。

總之,駭客對DNS流量的利用是多樣且不斷演進的。因此,對於企業和組織來說,深入理解和有效監控DNS流量,是構建堅固網路安全防線不可或缺的一環。

我個人用戶要怎麼保護我的DNS流量安全?

對於一般個人用戶來說,保護DNS流量安全主要集中在提升隱私、防止中間人監聽和避免被導向惡意網站。以下是一些實用且相對容易實施的步驟:

1. 更換為可靠的公共DNS服務

這是最直接且有效的第一步。您的網路服務供應商(ISP)預設的DNS服務可能速度不快,也不一定提供最高的隱私保護。更換為信譽良好、注重隱私且全球部署的公共DNS服務,可以大幅提升您的DNS解析速度和安全性。

- Google Public DNS:

8.8.8.8和8.8.4.4。速度快,可靠性高,但隱私政策相對寬鬆,可能會收集一些匿名化數據。 - Cloudflare DNS:

1.1.1.1和1.0.0.1。以速度和隱私保護著稱,聲明不會記錄您的IP地址,並會定期清除日誌。 - OpenDNS:

208.67.222.222和208.67.220.220。提供惡意網站過濾功能,可以作為家庭網路的初步安全屏障。

如何設定: 您可以在作業系統的網路設定中更改DNS伺服器,也可以在您的Wi-Fi路由器中更改,這樣所有連接到該路由器的設備都能受益。

2. 啟用DNS over HTTPS (DoH) 或 DNS over TLS (DoT)

這是提升DNS流量隱私和安全性的關鍵步驟。傳統的DNS查詢是未加密的,這意味著您的ISP或其他網路中的中間人可以監聽您正在訪問哪些網站。DoH和DoT對DNS查詢進行加密,防止這種監聽和潛在的竄改。

- 在瀏覽器中啟用: 許多現代瀏覽器(如Chrome、Firefox、Edge)都內建了DoH功能。您可以在瀏覽器的設定中找到「安全」或「隱私與安全」選項,然後啟用「使用安全DNS」或「啟用DNS over HTTPS」。您可以選擇使用瀏覽器內建的DNS提供商(如Cloudflare、Google)或自定義其他DoH服務。

- 在作業系統中啟用: 較新版本的Windows、macOS、Linux也開始支援系統級別的DoH/DoT配置,這會讓所有應用程式的DNS查詢都透過加密通道進行。

- 在路由器中啟用: 部分高階路由器或第三方韌體(如OpenWRT)也支援設定DoH/DoT,讓家庭網路中的所有設備都能預設使用加密DNS。

3. 使用VPN服務

高品質的VPN(虛擬私人網路)服務不僅加密您的全部網路流量,通常也包含自己的DNS解析器,並透過加密通道處理您的DNS查詢。這意味著您的DNS查詢會透過VPN伺服器發送,而您的ISP將無法看到您的DNS請求。

選擇VPN: 選擇一個信譽良好、有明確無日誌政策的VPN提供商。確保它們確實會處理您的DNS請求,而不是讓其洩漏出去。

4. 警惕惡意釣魚連結和惡意軟體

技術防護再好,也比不上使用者自身的警惕。許多DNS相關的攻擊(如DNS快取投毒的最終目的)是為了將您導向釣魚網站。

- 仔細檢查網址: 在點擊任何連結之前,仔細查看網址,確認它是否合法,是否有拼寫錯誤或奇怪的字符。

- 不打開不明郵件附件: 惡意軟體可能更改您的本地DNS設置。避免打開來自不明來源的郵件附件。

- 安裝防毒軟體: 保持防毒軟體更新,定期掃描您的設備,以檢測和清除潛在的惡意軟體,防止它們篡改您的DNS設置。

5. 定期清理本地DNS快取

雖然不常見,但如果您的電腦被惡意軟體修改了本地DNS快取,或者網站的DNS記錄有更新但您仍訪問到舊版本,清除本地DNS快取可能會有幫助。

- Windows: 打開命令提示字元(以管理員身份運行),輸入

ipconfig /flushdns並按Enter。 - macOS: 打開終端機,輸入

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder並按Enter(可能需要輸入密碼)。

透過以上這些措施,您作為個人用戶也能有效地保護您的DNS流量,享受更安全、更私密的網路體驗。

總而言之,DNS流量雖然是網路世界裡一個看似無形卻又無處不在的概念,但它卻是我們能夠順暢瀏覽網頁、收發郵件、享受各種網路服務的基石。了解它的運作原理,不僅能幫助我們更好地理解網路的底層邏輯,更能讓我們意識到它在網路效能和資安防護上的關鍵作用。無論是對於網路速度的提升,還是對於抵禦日益複雜的網路攻擊,對DNS流量的有效管理和保護都顯得至關重要。希望這篇文章能讓您對這個「網路世界的導航引擎」有更深刻的認識!