雜湊是加密嗎?深入解析雜湊與加密的關鍵差異與應用

Table of Contents

引言:雜湊與加密,您分得清楚嗎?

在數位資訊爆炸的時代,我們經常聽到「雜湊」(Hashing)和「加密」(Encryption)這兩個術語,它們都與資料安全息息相關。然而,許多人常將兩者混為一談,甚至認為「雜湊就是一種加密」。事實上,這是一個常見的迷思。

簡潔地說,不,雜湊並非加密。它們是兩種截然不同、功能各異的資料處理技術,但卻在資訊安全的領域中扮演著互補且關鍵的角色。本文將深入解析雜湊與加密的本質、原理、應用場景及其核心差異,幫助您徹底釐清這兩者之間的關係。

什麼是雜湊(Hashing)?

單向指紋:不可逆的資料摘要

雜湊,也稱為「散列」,是一種將任意長度的輸入資料(可以是文字、檔案、圖片等)透過一種特定的數學演算法,轉換成一個固定長度輸出值的過程。這個輸出值通常被稱為「雜湊值」(Hash Value)、雜湊碼(Hash Code)、摘要(Digest)或指紋(Fingerprint)。

想像一下,雜湊就像是為每份獨特的檔案或資料生成一個獨一無二的「數位指紋」。這個指紋具有以下幾個關鍵特性:

- 單向性(One-Way Function):這是雜湊最核心的特性。一旦資料被雜湊,就幾乎不可能從雜湊值反向推導出原始輸入資料。這就是為何它不是加密的原因之一。

- 固定長度輸出:無論原始輸入資料有多大,其雜湊值總是固定長度(例如,MD5 雜湊值為 128 位元,SHA-256 為 256 位元)。

- 確定性(Deterministic):對於相同的輸入資料,雜湊演算法永遠會產生相同的雜湊值。哪怕是單一個位元組的改變,也會導致產生完全不同的雜湊值。

- 雪崩效應(Avalanche Effect):輸入資料的微小變動,會導致雜湊值發生巨大且不可預測的變化。這使得嘗試透過修改輸入來產生特定雜湊值變得極其困難。

- 抗碰撞性(Collision Resistance):一個好的雜湊演算法,應該要極難找到兩個不同的輸入資料,卻產生相同的雜湊值(即「碰撞」)。雖然理論上碰撞總是可能存在(因為輸入空間無限,輸出空間有限),但在實際應用中應極其罕見。

雜湊的常見用途:

- 資料完整性驗證:這是雜湊最主要的用途之一。例如,當您下載一個大型檔案時,檔案提供者通常會提供其雜湊值。您可以自行計算下載檔案的雜湊值,然後與提供的雜湊值進行比對。如果兩者一致,則證明檔案在傳輸過程中未被篡改。

- 密碼儲存:在使用者管理系統中,網站不會直接儲存您的明文密碼,而是儲存密碼的雜湊值。當您登入時,系統會將您輸入的密碼進行雜湊,然後比對儲存的雜湊值。即使資料庫外洩,駭客也無法直接獲取使用者的原始密碼。

- 數位簽章:在數位簽章中,文件的雜湊值會被私鑰加密,形成簽章。接收方使用公鑰解密簽章,得到文件的雜湊值,再與自己計算的雜湊值比對,以驗證文件的完整性和來源。

- 區塊鏈技術:區塊鏈的每個區塊都包含前一個區塊的雜湊值,形成一個不可篡改的鏈條,確保了資料的完整性和安全性。

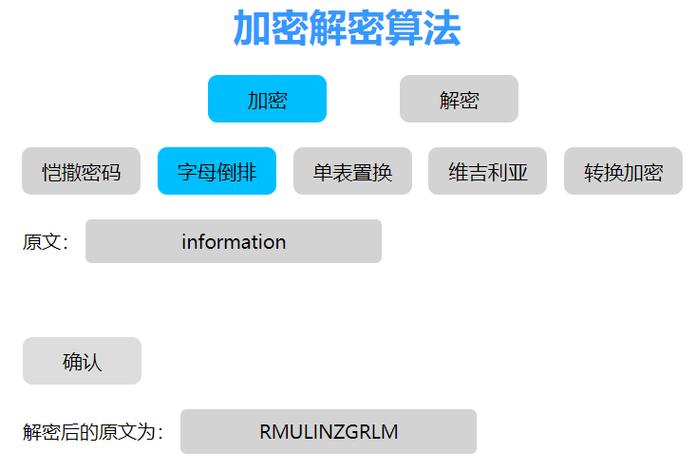

什麼是加密(Encryption)?

雙向變換:保護資料機密性的藝術

加密是一種將可讀的原始資料(明文,Plaintext)透過特定的演算法和「金鑰」(Key),轉換成不可讀的亂碼(密文,Ciphertext)的過程。加密的主要目的是保護資料的機密性,確保只有持有正確金鑰的授權使用者才能解讀資料。

與雜湊不同,加密是一個雙向的過程:只要擁有正確的金鑰,密文可以被解密回原始的明文。這就像一個上了鎖的保險箱:您可以用鑰匙把東西鎖進去,也可以用同一把鑰匙(或另一把配對的鑰匙)把它取出來。

加密的關鍵特性:

- 雙向性:密文可以透過解密過程還原回原始的明文。

- 需要金鑰:加密和解密都需要一個或一對金鑰。金鑰的安全性對於加密的有效性至關重要。

- 目的:保護資料的機密性(Confidentiality),防止未經授權的存取。

加密的常見類型:

- 對稱式加密(Symmetric Encryption):加密和解密使用同一把金鑰。常見演算法有 AES、DES 等。其優點是速度快,缺點是金鑰分發較為困難。

- 非對稱式加密(Asymmetric Encryption / Public-Key Encryption):使用一對不同的金鑰:一把公鑰(Public Key)和一把私鑰(Private Key)。公鑰可以公開,用於加密;私鑰必須保密,用於解密。常見演算法有 RSA、ECC 等。其優點是金鑰管理較方便,缺點是速度較慢。

加密的常見用途:

- 安全通訊:例如,當您瀏覽使用 HTTPS 的網站時,您的瀏覽器和網站伺服器之間的通訊就是透過 SSL/TLS 加密技術來保護,確保資料在傳輸過程中不被竊聽或篡改。

- 資料儲存加密:將儲存在硬碟、雲端儲存或資料庫中的敏感資料進行加密,以防止未經授權的訪問。

- 電子郵件加密:保護電子郵件內容的機密性。

雜湊與加密的核心差異

為了更清晰地理解雜湊與加密的不同,我們將兩者進行對比:

雜湊(Hashing)

- 目的:主要用於資料完整性驗證,判斷資料是否被篡改。

- 過程:單向性,不可逆。無法從雜湊值還原原始資料。

- 金鑰:不使用金鑰進行雜湊計算,但「鹽值」(Salt)可用於增加雜湊的安全性。

- 輸出:固定長度的「摘要」或「指紋」。

- 應用範例:密碼儲存、檔案完整性檢查、數位簽章的一部分。

加密(Encryption)

- 目的:主要用於保護資料的機密性,防止未經授權的存取。

- 過程:雙向性,可逆。透過金鑰可將密文還原成明文。

- 金鑰:必須使用金鑰進行加密和解密。金鑰的安全性至關重要。

- 輸出:固定或變長度的「密文」。

- 應用範例:網路通訊安全(HTTPS)、硬碟資料加密、安全郵件。

為何人們常將雜湊與加密混淆?

雜湊和加密之所以容易被混淆,主要有以下幾個原因:

- 都涉及資料轉換:兩者都將原始資料轉換成另一種形式。

- 都用於資訊安全:它們都在保護資料的過程中發揮作用。

- 術語相似性:在非技術語境下,人們可能將「混淆資料」或「保護資料」統稱為「加密」。

- 部分應用重疊:尤其在數位簽章等領域,兩者會協同工作,使得邊界不那麼清晰。

雜湊與加密的互補應用

儘管雜湊和加密目的不同,但它們在許多資訊安全場景中常常協同作用,形成更強大的保護機制。

- 安全密碼儲存:

當您在網站上註冊帳號時,網站不會直接儲存您的密碼明文,而是儲存其雜湊值。當您嘗試登入時,系統會將您輸入的密碼進行雜湊,然後將這個新生成的雜湊值與資料庫中儲存的雜湊值進行比對。如果匹配,則表示密碼正確。這樣即使資料庫被駭客獲取,他們也只能看到一堆無法反向還原的雜湊值,而無法得知您的原始密碼。有時還會加入「鹽值」(Salt)與密碼一起雜湊,進一步抵抗彩虹表攻擊。

- 數位簽章(Digital Signature):

數位簽章是結合雜湊和非對稱加密的典型應用。發送方會先對文件進行雜湊,得到一個摘要(指紋)。然後,發送方使用自己的私鑰對這個雜湊值進行加密,生成數位簽章。接收方收到文件和簽章後,會使用發送方的公鑰解密簽章,得到原始的雜湊值。同時,接收方也會對收到的文件進行雜湊,得到一個新的雜湊值。如果這兩個雜湊值一致,則證明文件在傳輸過程中未被篡改,且確實來自簽名者(不可否認性)。這裡,雜湊用於保證資料完整性,而加密則用於保證簽章的真實性和不可否認性。

- SSL/TLS(HTTPS)協定:

在瀏覽網頁時使用的 HTTPS 協定,就是雜湊與加密協同工作的典範。加密(如 AES)用於保護傳輸資料的機密性,防止第三方竊聽。而雜湊(如 SHA-256)則用於驗證資料的完整性,確保資料在傳輸過程中未被篡改。兩者共同確保了網路通訊的安全性、機密性和完整性。

結論:雜湊與加密,各司其職,相輔相成

總而言之,回到最初的問題:「雜湊是加密嗎?」答案是否定的。雜湊是將資料轉換為固定長度、不可逆的摘要,主要用於驗證資料的完整性;而加密則是將資料轉換為密文,並可透過金鑰還原,主要用於保護資料的機密性。

雖然兩者在目的和機制上截然不同,但它們都是現代資訊安全不可或缺的基石,並且經常攜手合作,為我們的數位世界提供多層次的保護。理解它們各自的功能與應用,是掌握數位安全概念的第一步。

常見問題 (FAQ)

以下是一些關於雜湊與加密的常見問題:

-

如何判斷一個資訊安全功能是使用雜湊還是加密?

最簡單的判斷方式是看它是否可逆。如果資料經處理後無法還原成原始形式(如密碼儲存),那很可能是雜湊。如果資料可以透過金鑰解讀回原始形式(如 HTTPS 傳輸內容),那就是加密。

-

為何網站不直接加密儲存我的密碼,而是使用雜湊?

這是為了提升安全性。如果網站加密儲存密碼,那麼網站的管理者理論上可以用金鑰解密所有使用者的密碼,這會帶來巨大的安全風險。使用雜湊後,即使資料庫外洩,駭客也無法輕易獲取您的明文密碼,因為雜湊是單向不可逆的。

-

雜湊值會重複嗎?這會影響安全性嗎?

理論上,由於輸入空間是無限的,而雜湊值的輸出空間是有限的,因此「碰撞」(Collision,即不同輸入產生相同雜湊值)是可能發生的。然而,對於設計良好的雜湊演算法(如 SHA-256),找到碰撞的機率極低,在實際應用中幾乎可以忽略不計。如果發生碰撞且被惡意利用,確實會影響資料完整性驗證的可靠性。

-

加密的金鑰遺失了,資料還能恢復嗎?

如果加密使用的金鑰遺失且沒有任何備份,那麼被加密的資料將幾乎不可能被解密還原,因為金鑰是解密的唯一憑證。這就是金鑰管理在加密中至關重要的原因。