什麼是TLS:從基礎到進階,全面解析網路安全協定

Table of Contents

引言:網路安全基石 – TLS

在現今數位化的世界中,我們每天都在網際網路上進行大量的資訊交換,從瀏覽網頁、收發電子郵件、網路購物到線上銀行交易,無一不涉及敏感數據的傳輸。然而,您是否曾好奇,這些數據在網路上是如何被保護的?如何確保您的個人資料、信用卡號碼不會被有心人士竊取或篡改?這一切的答案,都指向一個關鍵的技術:傳輸層安全協定(Transport Layer Security,簡稱TLS)。

本篇文章將深入淺出地為您解析「什麼是TLS」,不僅涵蓋其核心概念、運作原理,更會探討它與過去的SSL協定有何區別,以及它對您網路安全的重要性。無論您是網站經營者、開發者,或是單純的網路使用者,理解TLS都將有助於您更安全地遨遊於網路世界。

什麼是TLS?核心定義與概念

TLS,中文全名為傳輸層安全協定(Transport Layer Security),它是一種廣泛應用於網際網路上的安全協定,旨在確保客戶端(例如您的瀏覽器)與伺服器(例如網站主機)之間的通訊內容,能夠達到機密性(Confidentiality)、完整性(Integrity)和身份驗證(Authentication)的三大安全目標。

- 機密性(Confidentiality): 確保資料在傳輸過程中被加密,即使被第三方截獲,也無法讀取其真實內容。這就像您寄送一封加密的信件,只有擁有正確密鑰的人才能打開閱讀。

- 完整性(Integrity): 確保資料在傳輸過程中未被篡改。TLS會對傳輸的資料進行雜湊運算,接收方可以透過重新計算雜湊值來驗證資料是否在中途被惡意修改。這就像信封上的封條,一旦被破壞,您就知道信件可能被動過手腳。

- 身份驗證(Authentication): 確保通訊雙方(特別是伺服器)的身份是真實可信的,而非偽冒者。透過數位憑證(Digital Certificate)的驗證機制,您可以確認您正在連接的網站確實是您所期望的網站,而非釣魚網站。這就像您寄信前,確認收件地址和身份是正確的。

簡單來說,TLS在您與網站伺服器之間建立了一條加密的「安全通道」,所有經由這條通道傳輸的資料都會受到嚴密保護,防止被竊聽、篡改或偽造。

關鍵重點: 當您在瀏覽器網址列看到網址以

https://開頭,且網址列旁顯示一個「鎖頭」圖示時,這就表示您目前正透過TLS協定與網站進行加密通訊。這個「s」代表的就是「secure(安全)」。

TLS 與 SSL:從「安全套接字」到「傳輸層安全」的演進

許多人在談論網路加密時,常常會將SSL和TLS混為一談,甚至交替使用。確實,這兩種協定關係密切,但它們並非完全相同。理解兩者的關係,有助於我們更全面地認識網路加密技術的發展。

SSL:安全套接字層的開端

SSL(Secure Sockets Layer,安全套接字層) 是TLS的「前身」。它最初由網景公司(Netscape Communications Corporation)於1990年代中期開發,用來確保網路瀏覽器與網頁伺服器之間的通訊安全。SSL的出現,開啟了網際網路加密通訊的先河。

SSL陸續推出了幾個版本:

- SSL 1.0: 因嚴重安全漏洞而從未公開發布。

- SSL 2.0: 存在多個設計缺陷,安全性不高,很快被廢棄。

- SSL 3.0: 首次廣泛應用並被視為當時的標準,但後來也發現了名為POODLE(Padding Oracle On Downgraded Legacy Encryption)的嚴重漏洞,因此也建議停止使用。

TLS:SSL的繼承者與改良版

鑑於SSL 3.0的安全問題,國際網際網路工程任務組(IETF)在1999年接手了SSL的標準化工作,並發布了其繼承者——TLS 1.0。雖然TLS 1.0是基於SSL 3.0的,但IETF決定將其更名為TLS,主要有以下幾個原因:

- 標準化: 從一個特定公司的專有協定(Netscape的SSL)轉變為一個國際開放標準(IETF的TLS),更名有助於擺脫原有品牌束縛,促進更廣泛的採納。

- 安全性提升: TLS在SSL的基礎上,修正了許多已知的安全漏洞,並引入了更強大的加密演算法和安全特性。

- 演進性: 更名也預示著這項技術將會持續發展和改進,而不僅僅是SSL的一個小更新。

所以,儘管很多人習慣性地說「SSL憑證」,但實際上,今天我們所使用的幾乎都是TLS協定。當您購買或安裝「SSL憑證」時,您實際上獲得的是一個支援TLS協定的數位憑證。TLS已經成為了業界通用的安全協定,並持續演進至今。

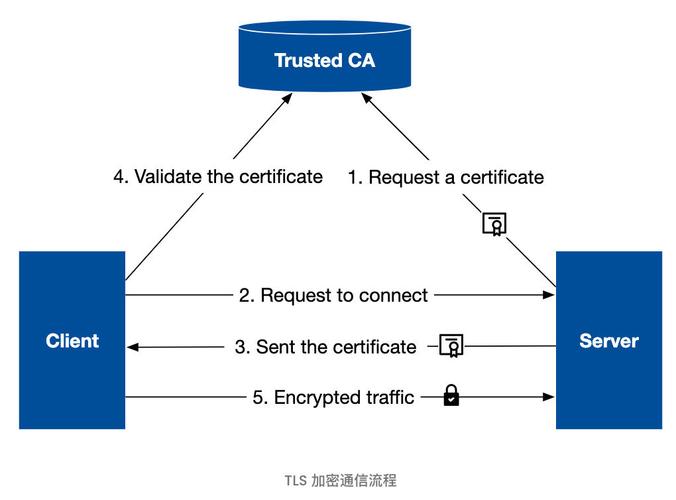

TLS 如何運作?握手協定與加密流程解析

TLS的工作原理相對複雜,但我們可以將其核心流程分為兩個主要階段:握手階段(Handshake Phase) 和 資料傳輸階段(Data Transfer Phase)。

1. 握手階段(TLS Handshake)

這是TLS連線建立的初始化過程,目的在於客戶端和伺服器之間協商出加密演算法、交換必要的加密參數,並進行身份驗證。整個過程就像兩個人初次見面,先互相確認身份,再約定好用哪種「密碼本」來對話。

- 客戶端你好(ClientHello):

當您在瀏覽器中輸入一個

https://開頭的網址時,您的瀏覽器會向伺服器發送一個「ClientHello」訊息。這個訊息包含:- 支援的TLS版本(例如TLS 1.2, TLS 1.3)。

- 支援的加密套件列表(Cipher Suites),包含一系列加密演算法的組合,如金鑰交換演算法、加密演算法、雜湊演算法等。

- 一個隨機數(Client Random),用於後續產生加密金鑰。

- 伺服器你好(ServerHello):

伺服器收到ClientHello後,會從客戶端提供的列表中,選擇一個雙方都支援且安全性最高的TLS版本和加密套件,並回傳一個「ServerHello」訊息。此訊息還包含:

- 選擇的TLS版本和加密套件。

- 另一個隨機數(Server Random),同樣用於產生加密金鑰。

- 伺服器的數位憑證(Server Certificate):這是由受信任的憑證頒發機構(Certificate Authority, CA)簽發的,包含了伺服器公鑰、網站域名等資訊。

- 憑證驗證與金鑰交換:

客戶端收到伺服器憑證後,會進行驗證:

- 驗證憑證是否由受信任的CA簽發。

- 驗證憑證是否有效、未過期、未被吊銷。

- 驗證憑證上的域名是否與目前連接的網站域名匹配。

如果憑證驗證成功,客戶端會生成一個「預主金鑰(Pre-Master Secret)」,並使用伺服器憑證中的公鑰對其進行加密,然後發送給伺服器。

- 生成會話金鑰:

伺服器收到加密的預主金鑰後,會使用其私鑰進行解密。至此,客戶端和伺服器都擁有了相同的隨機數(Client Random, Server Random)和預主金鑰。

雙方各自利用這些資訊,透過一個金鑰派生函數(Key Derivation Function),計算出一個唯一的會話金鑰(Session Key)。這個會話金鑰將用於後續資料傳輸階段的對稱加密。

- 完成(Finished):

雙方各自發送一個「Finished」訊息,這個訊息是之前所有握手訊息的雜湊值,並使用新生成的會話金鑰進行加密。這是一個最終的確認,確保握手過程沒有被篡改,並且雙方都正確地建立了會話金鑰。

至此,TLS握手階段完成,安全通道已建立。

2. 資料傳輸階段(Data Transfer Phase)

一旦TLS握手成功建立安全通道後,所有的應用層資料(例如網頁內容、表單提交數據)都將使用之前協商好的會話金鑰進行對稱加密傳輸。

- 對稱加密: 使用同一把金鑰進行加密和解密,效率高,適合大量數據的傳輸。

- 非對稱加密: 在握手階段用於安全地交換會話金鑰,因為涉及公鑰和私鑰對,效率較低,不適合大量數據加密。

- 雜湊函式: 用於確保資料完整性,防止數據在傳輸過程中被篡改。

整個過程對使用者是完全透明的,您無需手動操作任何加密解密步驟,只需確認網址列的「鎖頭」圖示即可。

TLS 的重要性:為何您的網站需要它?

在當今的網路環境下,為網站啟用TLS加密幾乎已是不可或缺的標配。其重要性體現在以下幾個關鍵層面:

- 保障使用者數據安全與隱私:

這是TLS最核心的功能。沒有TLS加密,使用者在網站上輸入的任何資訊,例如登入帳號密碼、信用卡號碼、個人資料、表單提交內容等,都可能以明文形式在網路中傳輸,極易被惡意駭客截獲和濫用。TLS確保這些敏感數據在傳輸過程中是加密的,讓使用者資料免受竊聽和數據洩露的威脅。

- 提升網站的可信賴度與品牌形象:

當使用者看到網站網址以

https://開頭並顯示綠色鎖頭圖示時,會自然而然地認為這個網站是安全可靠的。這不僅能建立使用者的信任感,減少其對於資料安全的疑慮,還能提升網站的專業形象和品牌價值。反之,若網站沒有TLS加密,瀏覽器會顯示「不安全」警示,這會嚴重打擊使用者信心,導致他們立即離開。 - 獲得更好的搜尋引擎排名(SEO優勢):

Google在2014年就明確表示,會將TLS加密作為一個搜尋引擎排名因素。這意味著,啟用HTTPS的網站會比HTTP網站獲得輕微的SEO加權。在其他條件相似的情況下,使用TLS的網站更有可能在Google搜尋結果中取得更高的位置,從而帶來更多自然流量。

- 遵守法規與產業標準:

許多國家和地區的數據保護法規(例如歐盟的GDPR、美國的CCPA)都要求網站對使用者數據進行加密處理。此外,對於處理信用卡信息的網站(如電商平台),PCI DSS(支付卡產業數據安全標準)也強制要求使用TLS加密。不遵守這些規定可能會導致高額罰款和法律責任。

- 支援現代瀏覽器功能與技術:

越來越多的現代瀏覽器功能和網頁技術,如HTTP/2(更快的網路協議)、Service Workers(支援離線瀏覽和推送通知)、Geolocation API(地理位置資訊)等,都要求網站必須在安全的HTTPS環境下運行。沒有TLS,您的網站將無法使用這些進階功能,限制了其發展潛力。

- 防範中間人攻擊(Man-in-the-Middle Attack, MITM):

TLS透過伺服器身份驗證和加密機制,有效防禦中間人攻擊。在沒有TLS的情況下,惡意攻擊者可以在客戶端和伺服器之間插入自己,攔截並修改雙方的通訊內容。TLS的存在讓這種攻擊變得極其困難。

總而言之,為您的網站啟用TLS加密,不再是可選的「加分項」,而是數位時代的「必選項」。它不僅是技術需求,更是提升使用者信任、確保合規性、促進業務發展的基石。

TLS 的版本演進與未來展望

如同所有網路技術一樣,TLS也在不斷地發展和完善中,以應對日益嚴峻的網路安全挑戰。以下是TLS主要版本的演進歷程:

- TLS 1.0 (1999):

基於SSL 3.0,但修復了其部分已知漏洞。它標誌著TLS的正式誕生。然而,由於存在降級攻擊(downgrade attacks)和其他弱點,目前已普遍被棄用。

- TLS 1.1 (2006):

在TLS 1.0的基礎上進行了小幅改進,增加了對隱式初始化向量(implicit IVs)的保護,以及明確的IVs,以防範CBC模式的攻擊。但其改進有限,同樣面臨被淘汰的命運。

- TLS 1.2 (2008):

這是迄今為止使用最廣泛的TLS版本。它引入了更強大的雜湊演算法(如SHA-256)和加密套件的靈活性,大幅提升了安全性。目前大多數網站和服務都至少支援TLS 1.2,並且在很長一段時間內都是主流標準。

- TLS 1.3 (2018):

這是TLS的最新且最安全的版本。相較於TLS 1.2,TLS 1.3進行了重大改進,主要包括:

- 更快的握手速度: 將原來的兩次往返(2-RTT)握手縮短為一次往返(1-RTT),甚至在某些情況下實現零往返(0-RTT),顯著提高了網站載入速度。

- 移除舊有弱點: 刪除了許多不安全或過時的加密演算法和特性,例如MD5、SHA-1、RC4、CBC模式等,降低了被攻擊的風險。

- 更強的安全性: 僅支援前向保密(Forward Secrecy)的加密套件,確保即使長期金鑰洩露,過去的會話數據也不會被解密。

未來展望:

TLS的發展將繼續朝著更高的安全性、更快的效能和更簡潔的協定方向邁進。隨著量子計算的發展,可能會出現能夠破解現有加密演算法的「量子威脅」,因此研究「後量子密碼學」(Post-Quantum Cryptography, PQC)並將其整合到未來的TLS版本中,將是一個重要的課題。此外,不斷簡化協定流程、減少配置複雜性,也是未來發展的趨勢。

如何判斷網站是否使用TLS加密?

對於普通網路使用者來說,判斷一個網站是否使用了TLS加密非常簡單直觀。大部分現代瀏覽器都會透過視覺化標示來提醒您。

- 檢查網址列開頭:

這是最直接的判斷方式。如果網址以

https://開頭,而不是http://,則表示該網站正在使用TLS加密。 - 檢查網址列的鎖頭圖示:

在網址列的左側,您通常會看到一個「鎖頭」圖示。這代表您的連線是安全的。點擊這個鎖頭圖示,您可以查看更多關於TLS憑證的詳細資訊,例如憑證是誰頒發的、有效期限等。

- 綠色鎖頭或黑色鎖頭: 大多數情況下,一個正常的鎖頭圖示(顏色可能因瀏覽器而異,通常是黑色或綠色)表示安全連線。

- 紅色鎖頭或警告標誌: 如果您看到一個帶有警告符號(例如打叉的鎖頭、驚嘆號或紅色三角形)的鎖頭,或者瀏覽器直接顯示「不安全」、「連線不安全」的警告,這表示網站的TLS憑證有問題(例如過期、自簽發、域名不匹配),或者根本沒有使用TLS。在這種情況下,您應該謹慎操作,避免輸入任何敏感資訊。

- 檢查瀏覽器安全提示:

當您嘗試訪問一個沒有TLS加密的網站(HTTP網站)時,許多現代瀏覽器(如Chrome、Firefox、Edge)都會在網址列旁明確標示「不安全」(Not Secure)字樣,以提醒使用者該網站沒有進行加密保護。

這些直觀的視覺標示,讓普通使用者也能輕鬆識別並避免潛在的網路安全風險。

常見問題 (FAQ)

為何我的網站需要TLS憑證?

您的網站需要TLS憑證是為了確保數據在客戶端和伺服器之間傳輸時的機密性、完整性和身份驗證。它能保護用戶敏感數據不被竊取或篡改,提升用戶對網站的信任度,改善搜尋引擎排名(SEO),並符合現代網路安全標準和法規要求。

如何取得TLS憑證?

取得TLS憑證有多種方式:您可以向商業憑證頒發機構(CA)購買,例如DigiCert、GoDaddy等;也可以使用免費的憑證頒發機構,如Let’s Encrypt,它提供自動化且免費的憑證;或是聯絡您的網站託管服務商,許多託管方案都包含免費的TLS憑證安裝服務。

TLS憑證過期會怎樣?

TLS憑證過期後,您的網站將不再被瀏覽器視為安全連線。使用者訪問時會看到「您的連線不安全」、「憑證過期」等警告訊息,導致無法順利進入網站。這會嚴重損害用戶體驗和信任度,並可能導致流量損失和SEO排名下降。

TLS 1.3比舊版本有何優勢?

TLS 1.3是最新且最安全的版本。相較於TLS 1.2,它具有更快的握手速度(僅需一次往返)、移除了許多舊有且不安全的加密演算法和特性、強制使用前向保密(Forward Secrecy),從而提供了更高的安全性、更好的效能和更低的延遲。

TLS憑證是終身有效的嗎?

不,TLS憑證並非終身有效。為了確保安全性,憑證都有一定的有效期限,通常為90天、1年或2年。憑證到期前需要進行續簽。許多免費或自動續簽服務(如Let’s Encrypt)可以簡化這個過程,確保您的網站持續保持安全。

結語

透過本文的詳細解析,相信您對「什麼是TLS」有了更深入的理解。從其核心的機密性、完整性與身份驗證三大支柱,到與SSL的演進關係,再到其複雜卻高效的握手與加密流程,以及在當今數位世界中不可或缺的重要性,我們得以一窺這個默默守護網路安全的基石。

無論您是網站管理者、開發者,還是普通的網路使用者,理解並應用TLS協定,都是保障您個人資訊和數位資產安全的關鍵一步。在網路威脅日益增長的今天,確保您的網站或您所訪問的網站啟用TLS加密,已不再是選擇題,而是必須遵循的黃金準則。讓我們共同努力,構築一個更安全、更值得信賴的網路環境。